Investigación | Por Carlos A. Castañeda M. (EFEYCE Integrales) y David Pereira (Secpro)

Aunque muy a nuestro pesar de la situación de confinamiento que se está viviendo, producto de la cuarentena, los malos siguen haciendo de las suyas en el ciberespacio y por ello la labor de los especialistas en seguridad es mostrar los bugs o vulnerabilidades de los sistemas informáticos.

Hace poco nos ha contactado un cliente (a quien denominaremos víctima en lo sucesivo), el cual nos ha expuesto su situación frente a un robo que ha sufrido a través de la plataforma Rappi.

La situación ocurrida ha sido la siguiente contada directamente por la víctima y descrita a continuación:

“Había comprado una cena para mi familia a través de la plataforma de Rappi, pasada una hora recibí una llamada de un teléfono que no identifiqué, la cual cuando contesté y el interlocutor se presentó como persona del Call center de Rappi.

La conversación me pareció normal pues el operador me hablo de mi último servicio con detalles del sitio y de la comida que había solicitado. El operador me dice que el rappitendero me había calificado mal, a lo cual el operador me dice que, si había tenido algún tipo de problema con él, yo le digo que no, que no sabía la razón de esta situación.

El operador me dice entonces que Rappi me ofrece disculpas y que para ello nos va a enviar un código a mi teléfono para cargar en mi cuenta con un valor a mi favor. El operador también me dice que voy a recibir un código que debo compartir con él para poder cargar mi cuenta con el valor que Rappi me ofrece.

Efectivamente pasados unos segundos recibo el código a mi teléfono que comparto al operador. El operador me da las gracias y me dice que mi cuenta se cargará durante la noche y finaliza la llamada. Digo para mis adentros la cena me ha salido gratis!!!”

En la mañana siguiente observo cargos a mi tarjeta de crédito de casi de 3’000.000.oo todos vía Rappi. Casi me voy para atrás que cena más cara”.

Se adjuntan capturas de las transacciones y la respuesta de la plataforma sobre el caso abierto por la víctima.

Fuente de imagenes: Pantallazos equipo de la víctima

ANÁLISIS DE LA SITUACION

Dentro de la gestión de la seguridad de la información, se debe tener en cuenta que aparte de tener herramientas robustas que permitan mitigar alguna brecha de seguridad, se requieren personas y procesos que me permitan crear una estrategia fuerte de la misma (seguridad).

En el caso que se ha descrito atrás pueden ver varias deficiencias en la plataforma de Rappi las cuales propiciaron el robo, que, como siempre ya han sido detectadas antes por parte de los atacantes y han sido explotadas con éxito.

La primera es la débil gestión en modelo de autenticación del sistema. Hoy en día, la manera más común para el acceso a un sistema informático es la utilización de contraseñas. Sin embargo, como se sabe este modelo es débil haciendo importante recurrir a un segundo o tercer método de autenticación. (Autenticación Multifactor)

En seguridad informática la autenticación es un proceso muy importante pues la llave de entrada a los sistemas, por ello se debe prestar especial atención en este elemento de seguridad, una autenticación robusta debe tener estos tres elementos:

- Algo que sabemos: Ej: una contraseña o un PIN.

- Algo que tenemos: Ej: un token.

-

Algo que somos: Ej: La huella dactilar.

En el caso descrito arriba, el atacante sabe ya uno de los elementos para acceder al sistema, el número del celular de la víctima que posiblemente pudo haber sido entregado por el rapitendero al atacante. El siguiente paso es engañar de alguna forma a la víctima para obtener el código de validación enviado directamente a la víctima par parte de Rappi.

Esta pieza faltante en el rompecabezas del ataque se hizo a través de la técnicas de ingeniería social. La ingeniería social es un grupo de métodos que busca obtener información a través del engaño; la víctima es manipulada por medio de algún tipo de artimaña utilizada por el atacante para obtener la información requerida.

En el caso expuesto fue proveer información de la última compra realizada por la víctima, la cual poseía el atacante; (esto genera tranquilidad en la víctima acerca de estar hablando con un verdadero representante de Rappi) y el ofrecimiento de un bono; (Esto conecta con las emociones primarias, en específico la Recompensa o Premio); el conjunto le generó confianza a la víctima y por ello cayó en la trampa entregando el código.

Fuente de imagenes: Pantallazos equipo de la víctima

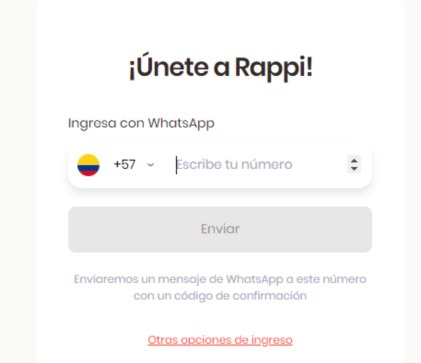

El atacante lo único que hizo fue poner el número en la página y el código entregado por la víctima y voila, el atacante ya pudo entrar en el perfil de la víctima pudiendo realizar las compras que vio reflejada en los mensajes.

Algo importante y de resaltar es que el atacante realizó las compras en horas que posiblemente la víctima no puede hacer nada para evitarlas.

El segundo problema que se encontró en el análisis de este ataque, fue el periodo de caducidad de la sesión de la aplicación.

Emulando los pasos que pudo haber seguido el atacante para cotejar el tiempo de expiración de la sesión, hemos comprobado que pasadas 24 horas aún se podía acceder al perfil. Por ello, como se mostró arriba el atacante tuvo oportunidad de comprar cosas durante toda la noche.

No existe un sistema cien por cien seguro, sin embargo; es obligación mantener un sistema de control y evaluación de todos los procesos para evitar este tipo de situaciones.

Conclusiones

Como se observa existen varios elementos que Rappi debe tener en cuenta para mejorar su sistema.

- Mejorar su sistema de autenticación ya que como se expone, es fácil la obtención de acceso ilícito al perfil del usuario.

- Mejorar los procesos de contacto de su mesa de ayuda a sus clientes. Los clientes como se observa son fácilmente engañados por un tercero.

- Controlar la identificación de los teléfonos de los clientes. Para esto puede ser necesario usar un mecanismo que oculte la identidad de los teléfonos del rappitendero y del cliente que evite el uso incorrecto de esta información y se reemplace por algún servicio interno de Rappi para establecer la comunicación Rappitendero – Cliente.

- Controlar el tiempo de acceso a la plataforma, disminuyendo el tiempo de la sesión activa en la plataforma.

-

Desarrollando una campaña de seguridad a sus usuarios que ayude a mejorar uso correcto de la plataforma.

El riesgo, entonces, se materializa con el ofrecimiento a los clientes de una plataforma tecnológica para realizar sus transacciones en línea, la cual puede ser vulnerada por delincuentes cibernéticos a través de diversas acciones, atendida la vulnerabilidad inherente a los sistemas electrónicos.

Atendiendo la naturaleza de la actividad y de los riesgos que involucra o genera su ejercicio y el funcionamiento de los servicios que ofrece; el interés público que en ella existe; el profesionalismo exigido a la entidad y el provecho que de sus operaciones obtiene, los riesgos de pérdida por transacciones electrónicas corren por su cuenta, y por lo tanto, deben asumir las consecuencias derivadas de la materialización de esos riesgos a través de reparar los perjuicios causados, y no los usuarios que han confiado en la seguridad que les ofrecen.

Excelente información, hay que trabajar fuerte en la prevención y la capacitación.

Me gustaLe gusta a 1 persona